“Ante esa clara desconexión entre la creencia de la AMF, como piedra angular de la ciberseguridad moderna, y la mayor sofisticación de las tácticas de los ciberdelincuentes para eludirla se necesita un sólido enfoque de defensa en profundidad”, explican los investigadores de Proofpoint. “La seguridad multicapa puede ayudar a mitigar este auge de técnicas para saltarse esta autenticación y reducir las opciones de que se produzca una brecha significativa derivada de la toma de control de una cuenta”.

Confiar en un único mecanismo de defensa es arriesgado: los atacantes siempre buscan la manera de adaptarse para superar protecciones ampliamente desplegadas, y la AMF no es una excepción. Para los expertos en amenazas de Proofpoint, la AMF no es una defensa definitiva, sino que debe formar parte de un programa de seguridad completo, que implemente distintas capas de seguridad que consigan minimizas las probabilidades de éxito de un ataque, incluso si una de esas capas consigue vulnerarse.

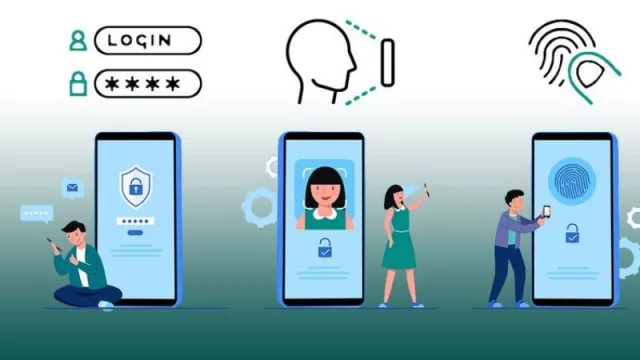

De primeras, la AMF parece muy segura y eficaz, porque requiere que los usuarios se autentiquen con algo que saben (normalmente su contraseña), algo que tienen (una aplicación o token) o algo que son (como un escáner facial). No obstante, las amenazas han encontrado múltiples formas de evadirla: ataques de phishing para que los usuarios introduzcan códigos AMF o sus credenciales páginas de inicio de sesión controladas por los atacantes; secuestro de sesiones para robar cookies después de la autenticación, consiguiendo que la anterior basada en AMF sea irrelevante; ataques de fatiga por aluvión de notificaciones push de AMF, después de robar la contraseña de un usuario que acepta sólo para que cesen; ingeniería social para un intercambio de SIM, transfiriendo el número de teléfono del objetivo al atacante, con lo que se compromete la autenticación por SMS; o ataques de intermediario para interceptar tokens de sesión que luego se transmiten a servicios legítimos, concediendo acceso a los atacantes.

Todo ello implica un enfoque de la defensa en profundidad que cree redundancias para que los atacantes tengan menos capacidad de explotar cualquier mínima vulnerabilidad. Respecto a la evasión de la AMF, debe fortalecerse la protección de los endpoint con herramientas de para identificar y mitigar el acceso no autorizado a nivel de host; invertir en defensas contra el phishing de credenciales, altamente selectivos, a través del correo electrónico y adoptar una AMF que sea resistente a esta amenazas, con claves de seguridad de hardware (FIDO2) o biométricos, que son menos susceptibles a ataques de suplantación de identidad; obtener sistemas de seguridad especializados en apropiaciones de cuentas, deteniéndolas antes de que causen daños significativos; planificar respuestas ante incidentes y posterior recuperación; y educar a los usuarios a reconocer intentos de ataque dirigidos a sus credenciales de AMF.

“Las tácticas de evasión de la AMF son un buen ejemplo de la naturaleza dinámica de las ciberamenazas actuales. Al invertir en medidas completas y proactivas, es posible adelantarse a las amenazas. Además, te aseguras de que, si una capa de seguridad falla, las otras pueden absorber el impacto. La ciberseguridad no consiste en construir un único muro infranqueable, sino en dificultar cada paso a los atacantes”, defienden desde Proofpoint.

Tu opinión enriquece este artículo: